Bienvenidos a la sección informativa sobre la práctica de perfilar a los usuarios por parte de las empresas responsables de los servicios en la nube y de comercio electrónico. Sin olvidar el riesgo de ser víctima de un ataque cibernético. Las informaciones son en dos idiomas, si lo que visualiza no es el suyo puede cambiarlo con el selector.

Cookies, o galletas.

Cookies, o galletas.

Los sitios web nos llenan de cookies, archivos que permiten a las páginas reconocernos cada vez que las visitamos, registrar el carrito de compras y rastrear nuestras costumbres y preferencias. Si no contamos con un «Monstruo come galletas» (como el de la imagen), es fundamental conocer bien qué son cómo proteger al nuestra privacidad.

¿Quieres más informacione sobre las cookies que están en tu ordenador?

¿Quien robó mis galletas? El robo de cookies, consecuencias

Los malwares se emplean para extraer información sensible de los dispositivos electrónicos. Un antivirus y un antimalware adecuados pueden, en la mayoría de los casos, eliminarlos. Sin embargo, ¿cómo se pueden prevenir?

Los malwares se emplean para extraer información sensible de los dispositivos electrónicos. Un antivirus y un antimalware adecuados pueden, en la mayoría de los casos, eliminarlos. Sin embargo, ¿cómo se pueden prevenir?

Si tienes dudas al pinchar un enlace, copialo y pegalo en nuestro verificador «Securacheck»

Un móvil en la mano. Si lo reflexionamos, gracias al sistema operativo del dispositivo, todo se encuentra almacenado en la nube, bajo el control de una sola entidad. ¿Qué hacen con nuestros datos? ¿Por qué tanto interés en nuestra información? ¿Cuánto ganan las empresas? Y ¿qué revela sobre nosotros el uso que damos a nuestros dispositivos?

Un móvil en la mano. Si lo reflexionamos, gracias al sistema operativo del dispositivo, todo se encuentra almacenado en la nube, bajo el control de una sola entidad. ¿Qué hacen con nuestros datos? ¿Por qué tanto interés en nuestra información? ¿Cuánto ganan las empresas? Y ¿qué revela sobre nosotros el uso que damos a nuestros dispositivos?

Como las grandes compañias transforman nuestro datos en dinero

¿Quieres ver todos los datos que rastrean los sitios en tu navegación?

Nota: El instrumento mencionado simula un sitio de comercio electrónico y guarda en tu ordenador unas cookies de prueba. Te muestra las cookies y demás datos rastreables. Al final, puedes eliminar las cookies salir.

Otro instrumento de control de los dato que se rastrean en la navegación

Curso para establecer los fundamentos de la ciberseguridad y aprovechar al máximo los artículos sobre temas específicos.

Hemos escuchado o leído acerca de esta expresión, que se refiere a una filtración de datos obtenida mediante el hackeo de un sitio web para acceder a información de los usuarios, como direcciones de correo electrónico, direcciones físicas, contraseñas cifradas o en texto plano, datos de pago (si se trata de un comercio), datos de salud y cualquier otra información susceptible de ser utilizada con fines económicos en perjuicio del usuario, quien suele darse cuenta cuando ya es demasiado tarde. Por ello, los sitios web tienen la obligación de notificar a los usuarios y a las instituciones cuando son víctimas de un «data breach» (no hacerlo puede acarrear sanciones), pero a menudo ni siquiera ellos logran percatarse de lo sucedido. En muchas ocasiones, son los investigadores quienes, al rastrear la dark web, encuentran bases de datos con informaciones de millones de usuarios en venta e informan a las empresas afectadas.

Hemos escuchado o leído acerca de esta expresión, que se refiere a una filtración de datos obtenida mediante el hackeo de un sitio web para acceder a información de los usuarios, como direcciones de correo electrónico, direcciones físicas, contraseñas cifradas o en texto plano, datos de pago (si se trata de un comercio), datos de salud y cualquier otra información susceptible de ser utilizada con fines económicos en perjuicio del usuario, quien suele darse cuenta cuando ya es demasiado tarde. Por ello, los sitios web tienen la obligación de notificar a los usuarios y a las instituciones cuando son víctimas de un «data breach» (no hacerlo puede acarrear sanciones), pero a menudo ni siquiera ellos logran percatarse de lo sucedido. En muchas ocasiones, son los investigadores quienes, al rastrear la dark web, encuentran bases de datos con informaciones de millones de usuarios en venta e informan a las empresas afectadas.

¿Quieres saber más?

El móvil ha dejado de ser un simple medio de comunicación entre personas. Se ha convertido en: cámaraográfica y de video, almacén de contactos para escanear, conservar y compartir documentos, instrumento de pago, navegador GPS, registro de datos de salud y mucho más. Además, si cambiamos de móvil, gracias a la «nube», podemos transferir los datos del viejo al nuevo sin esfuerzo ni coste. Pero, ¿quién posee realmente nuestros datos? Un único operador que obtiene beneficios vendiendo publicidad y otros datos relacionados. Este cómodo servicio no es gratis; se paga con nuestros datos y la forma en que se cruzan. Lo mencionado implica una recopilación de información sobre nosotros cuyo valor supera ampliamente el servicio que ofrecen gratuitamente. Si crees que merece la pena y no tienes nada que ocultar, como el 99% de los usuarios, considera esto una simple información. Pero si perteneces al restante 1%…Podemos hacer algo para evitar que se crucen nuestros datos? Con un poco de paciencia y buena disposición, sí.

Cómo tener bajo control los datos personales.

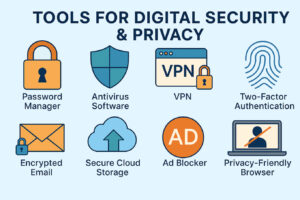

En los artículos se mencionan varias herramientas digitales. A continuación, se presentan artículos para profundizar en algunas de ellas que son imprescindibles de usar.

En los artículos se mencionan varias herramientas digitales. A continuación, se presentan artículos para profundizar en algunas de ellas que son imprescindibles de usar.

Nextcloud es una alternativa a los principales servicios de almacenamiento en la nube que se puede alojar en un servidor virtual, un servidor doméstico o una unidad NAS. Además de almacenar y compartir archivos, ofrece muchísimos servicios complementarios, como gestión de contactos, calendario, galería de fotos, edición de documentos, cliente de correo electrónico, notas, planificación y mucho más. Para utilizarlo, se requiere un conocimiento básico y paciencia para configurarlo y mantenerlo actualizado periódicamente. A continuación, un breve tutorial, aunque en Internet se puede encontrar mucha información.

¿Cansado de recibir tantos correos electrónicos no deseados? Aprende qué es el spam y cómo enfrentarlo de manera efectiva. Los siguientes artículos te serán de gran utilidad.

¿Cansado de recibir tantos correos electrónicos no deseados? Aprende qué es el spam y cómo enfrentarlo de manera efectiva. Los siguientes artículos te serán de gran utilidad.

Recibes un correo con una oferta no solicitada de una empresa de marketing, decides darte de baja en el mismo mensaje y los mensajes paran. Sin embargo, días después comienzas a recibir ofertas de otra empresa. ¿Qué sucede? La empresa anterior compartió tus datos. Te das de baja nuevamente y el ciclo se repite. ¿Qué está pasando y qué se puede hacer?

¿Cómo gestionar los correos de ofertas comerciales y las suscripciones a newsletters? Siga nuestros consejos.